En aquesta documentació explicare com fer-ne la filtració del trafic que rep a la DMZ. Per començar farem el seguent:

1r: Vagrant file: Anirem al vagrant file per posar la seguent configuració que ens permetra fer-ne ping y fer la filtració del trafic que rep la DMZ.

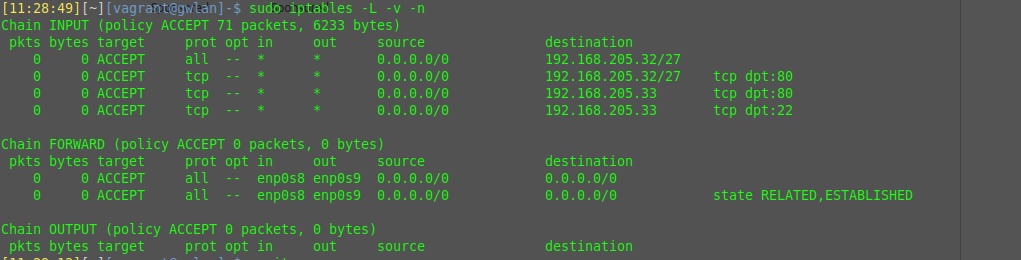

sudo iptables -t nat -A POSTROUTING -o enp0s9 -j MASQUERADE

sudo iptables -A FORWARD -i enp0s8 -o enp0s9 -j ACCEPT

sudo iptables -A FORWARD -i enp0s9 -o enp0s8 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A INPUT -d 192.168.205.32/27 -j ACCEPT

sudo iptables -A INPUT -d 192.168.205.32/27 -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -d 192.168.205.33 -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -d 192.168.205.33 -p tcp --dport 22 -j ACCEPT

sudo iptables -A INPUT -d 192.168.205.33 -p icmp -j ACCEPT

sudo sysctl -w net.ipv4.ip_forward=1

ip route del default

ip route add default via 172.25.130.254

/sbin/ip route add 192.168.205.0/27 via 172.25.202.152. Carrega: Una vegada configurat amb las ip corresponents obririem el router2 amb un “vagrant up –provision”, despres farem un “vagrant ssh router2”

3. Comanda: Per ultim dins de el router2 posarem “sudo iptables -L -v -n” y si tot funciona bé es te que sortir el seguent: