Filtrat del tràfic que rep el FW

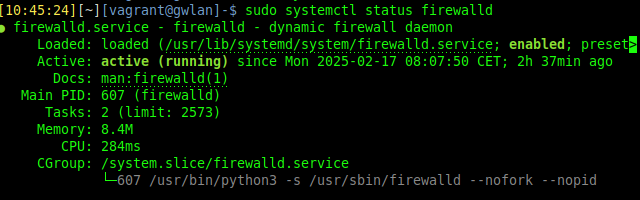

- Activar y verificar el servicio de firewalld

Antes de comenzar con las configuraciones y ajustes del firewall, primero comprobamos si el servicio está activo y funcionando.

sudo systemctl habilitar --ahora firewalldsudo systemctl estado firewalld

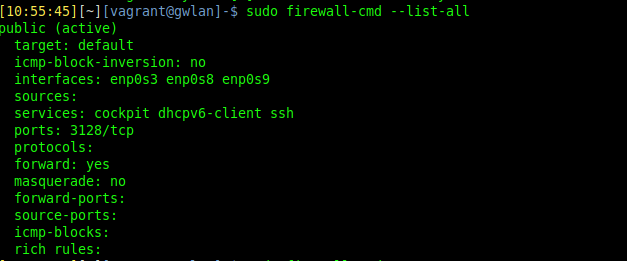

- Mostrar las reglas actuales del firewall

Antes de continuar, vamos a listar las reglas configuradas en el firewall para ver qué está habilitado y qué no.

sudo firewall-cmd --list-allSi tenemos varias zonas configuradas en el firewall, podemos consultarlas de esta manera:

sudo firewall-cmd --get-zones

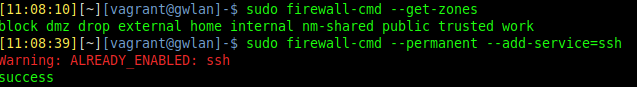

- Filtrar el tráfico que recibe el firewall

A continuación, agregaremos algunas reglas para controlar el tráfico entrante y bloquear accesos no deseados.

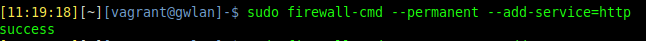

3.3 Permitir solo el tráfico en puertos específicos

sudo firewall-cmd --permanent --add-service=sshsudo firewall-cmd --permanent --add-service=http

También es posible abrir puertos específicos manualmente, como por ejemplo para un servidor web en el puerto 8080:

sudo firewall-cmd --permanent --add-port=8080/tcp

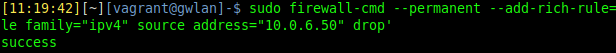

3.4 Bloquear una IP o red específica

Si queremos evitar que una IP o una red acceda a nuestra máquina, podemos bloquearla de la siguiente manera:

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.0.6.50" drop'

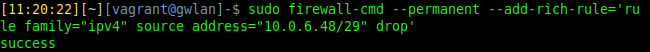

Y si queremos bloquear una red completa:

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.0.6.48/29" drop'

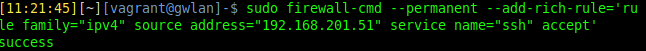

3.5 Permitir solo SSH desde una IP específica

Si deseamos habilitar conexiones SSH solo desde una dirección IP concreta, podemos establecer la siguiente regla:

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.201.51" service name="ssh" accept'

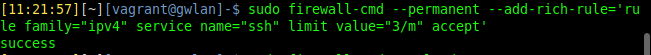

3.6 Limitar las conexiones simultáneas (Limitación de velocidad)

Para prevenir ataques al router o a la máquina, o evitar una cantidad excesiva de conexiones, podemos aplicar la siguiente regla:

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" service name="ssh" limit value="3/m" accept'

- Guardar y aplicar los cambios

Una vez realizadas las configuraciones, aplicamos los cambios y verificamos las reglas configuradas:

sudo firewall-cmd --reloadsudo firewall-cmd --list-all